Que faut-il savoir sur la stratégie de communication digitale ?

À l’ère du numérique, tout se fait grâce à Internet, c’est un excellent moyen d’envoyer […]

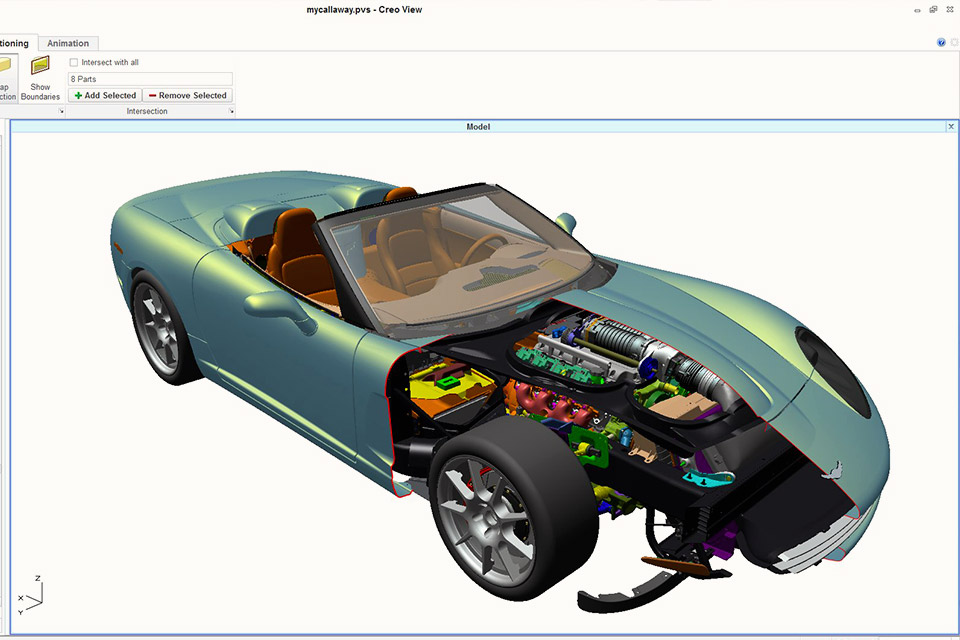

Quelles sont les tâches possibles avec un logiciel Pro Engineer gratuit ?

Pour pouvoir fabriquer et concevoir des pièces, il faut toute une étude sur les matériaux […]

Pourquoi faire appel à un consultant de marketing digital ?

Le marketing digital est aujourd’hui au cœur de toutes les stratégies marketing. En effet, pour […]